Vägledning informations- och it-säkerhet samt

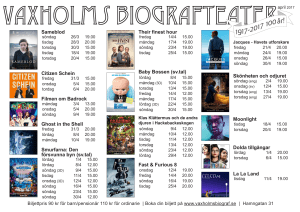

advertisement