Auditeringsrapport om pilot för elektronisk röstning i kommunalvalet

advertisement

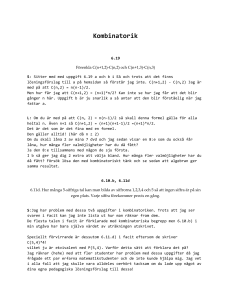

1 Auditeringsrapport om pilot för elektronisk röstning i kommunalvalet Sammandrag Objektet för auditeringen är testningen av elektronisk röstning i tre kommuner vid kommunalvalet hösten 2008. Saken gäller inte elektronisk röstning hemifrån, utan ett försök som i hög grad motsvarar normala val. Redan vid ett dylikt datorassisterat val framkommer många säkerhets- och förtroendeproblem som berör elektronisk röstning. Analys och utvärdering av dessa problem utgör den centrala målsättningen för denna auditering. Ett försök som planeras på basen av auditeringen ligger på stabil och säker grund, förutsatt att alla parter följer givna spelregler. I detta hänseende motsvarar systemet nuvarande praxis. Den centrala frågan i samband med ett elekroniskt val är hur bibehållandet av förtroende sköts, dvs. att ingen part i valet kan lura de övriga. Vid normala val är kontrollen tämligen god. Detta är betydligt svårare vid ett elektroniskt val på grund av tekniska detaljer och systemets nyckelpersoners funktion. I detta avseende föreslås som ett resultat av auditeringen att vissa detaljer specificeras. Det är speciellt viktigt att fästa uppmärksamhet vid funktionärernas utbildning och vid att kritiska punkter kräver mångdubbel övervakning Som helhet anser vi dock att försöket med elektronisk röstning kan förverkligas på den föreslagna basen. Säkerställandet av en fungerande övervakning utgör enligt vår uppfattning den största utmaningen i projektet. 1 Inledning Problematiken kring arrangerandet av allmänna val på undersökts mycket. Oftast har målsättningen varit att tillförlitligt valsystem att var och en t.o.m. kan rösta från antingen via dator eller mobiltelefon. Utgångspunkten har systemet bör fylla minst följande krav: datanätet har bygga ett så sitt eget hem, härvid varit att 1. Endast röstberättigade personer kan rösta, endast en gång. 2. Varresultatet bör kunna verifieras officiellt. 3. Valhemligheten bör kunna upprätthållas. 2 För förverkligandet av kraven krävs ”byggstenar” som kodade och autenticerade datakommunikationsförbindelser. Dessutom krävs andra komplicerade kryptografiska metoder, så att valhemligheten inte grundar sig på förtroende, utan bygger på systemets egenskaper. I detta auditerade valsystem har utgångspunkten varit en annan. Målsättningen har varit att skapa ett system som liknar det nuvarande sedelröstningssystemet. Skillnaden är att röstningsbåset har en dator med vilken rösterna sänds via internet till en ”elektronisk urna”. Systemets säkerhet skall kontrolleras på samma sätt som för det nuvarande systemet: genom att se till att en grupp pålitliga valfunktionärer som representerar olika instanser är närvarande på röstnings- och rösträkningsplatser. Dessutom bör man givetvis se till att de datorprogram som används vid röstning och resultaträkning fungerar som planerat. Minimikravet på valsystemet är förverkligandet av nämnda villkor, förutsatt att alla funktionärer som deltar i valet agerar oklanderligt. Detta är fallet i det system som här utvärderas. Ur auditeringssynpunkt är det dock skäl att kontrollera systemets tillförlitlighet också i en situation där gruppen innehåller en ohederlig funktionär. I detta fall har lösningen också svagheter. Nedan uppräknas allmänna problem, och i senare avsnitt behandlas vissa möjliga problemsituationer mer detaljerat. Det bör ännu nämnas att avsikten närmast är att i denna rapport uppvisa potentiella problem som identifierats. Vissa av dem kan verka långsökta, men det är andra instansers uppgift att avgöra hur relevanta de presenterade hotbilderna i pilotprojektet är. • Det är skäl att poängtera att de flesta av de nämnda, potentiella problemen kan förverkligas endast om en valfunktionär agerar ohederligt, och de övriga funktionärernas fysiska övervakning sviker. Fastän samma problem också kan förekomma vid nuvarande sedelröstning, är funktionärernas fysiska övervakning vid elektronisk röstning betydligt besvärligare. Om kontrollen trots alla försiktighetsåtgärder skulle misslyckas kan följderna bli dramatiska. Vid datorval borde man av alla valfunktionärer kräva åtminstone vissa datatekniska kunskaper. Speciellt problematisk blir situationen om en av funktionärerna är expert inom branschen och de övriga statister. • Valsystemet identifierar röstarna på basen av ett specifikt genererat elektroniskt röstningslösenord. Röstaren får lösenordet på ett smart kort som överlåts av valfunktionären på röstningsplatsen. Två valfunktionärer som agerar ohederligt och i samförstånd kan därför överlåta många röstningskoder som medger röstning enligt eget förgottfinnande. • Röstningssituationen för det auditerade systemet avviker i betydande grad från det nuvarande systemet. Vid sedelröstning läggs rösterna offentligt i valurnan, varvid röstaren vet att rösten lagts i urnan, och valfunktionärerna kan intyga att detta är fallet. I det auditerade systemet intygar ingen att rösterna överförts till den elektroniska urnan. Systemet kan endast kontrollera när en röst 3 sparats i urnan i röstarens namn. Röstaren måste endast lita på att funktionärerna och programmen fungerar korrekt, och att rösten representerar röstarens åsikt. • I valsystemet används många datorprogram, av vilka de flesta kommer från det utländska företag som planerat programmet, och resten från TietoEnator. En nödvändig förutsättning för att systemet skall fungera tillförlitligt är att programmen fungerar som avsett. Källkoden är dock inte öppen, och endast kodens kritiska punkter har kontrollerats. Fastän koden skulle ha kontrollerats ingående borde man ytterligare kunna bekräfta att den utförande konden motsvarar den kontrollerade koden, och att inga extra program utförs i den aktuella datorn. Motsvarande problem förekommer säkert i alla valsystem som planerats för datanätverk. Det är därför önskvärt att röstaren kan bekräfta att den egna rösten finns i valurnan, och att valresultatets riktighet som räknats utgående från urnan generellt kan verifieras. • Den digitala urnan finns hos TietoEnator. Systemet används och har planerats och förverkligats av experter från TietoEnator, under uppsikt av Justitieministeriet. Systemets säkerhet grundar sig med andra ord på JM:s förmåga att övervaka varje steg. Eftersom samma organisation ansvarar för alla steg, är övervakningen en krävande uppgift. • Det vore kanske skäl att överväga om det räcker att systemets planerare och ”inre cirkel” känner sig övertygade om systemets säkerhet. Förtroendet borde också kunna överföras till röstarna. Nedan visas en noggrannare förteckning över observationer om det auditerade systemet. Först kommenteras de begränsningar som JM har satt för systemet. Följande avsnitt innehåller kommentarer som berör förverkligandet av de tre egenskaper som krävs av valprotokollet och som nämndes tidigare. Det bör poängteras att alla nämnda problemsituationer förutsätter åtminstone vissa brister i övervakningen. 2 Begränsningar och problem förorsakade av dessa På basen av Finlands vallag har ett beslut gjorts att ingen pappersutskrift sparas av röstningshändelsen, och inget elektroniskt kvitto ges åt röstaren. Av detta skäl kan en röstare inte på något sätt försäkra sig om att den egna rösten gått fram på rätt sätt. Han/hon är tvungen att förlita sig på att utrustningen, programmet och funktionärerna fungerar enligt planerna. I oklara fall kan visserligen en valfunktionär på röstningsplatsen kontrollera att röstarens rösträtt antecknats som utnyttjad i systemet. 4 Vid röstningen används normal PC-utrustning och ett operativsystem som körs från en CD. Skyddandet av PC-utrustningen så att inga extra anordningar eller program kan tillsättas är en krävande uppgift. CDkopiering är lätt att utföra på ett diskret sätt, och tillgång till CD-skivan gör det lättare att manipulera systemet. Av dessa skäl bör man förutsätta att valfunktionärerna har datorkunskaper. Programmet som används är en affärshemlighet, och informationen kan inte publiceras. Trots att det inte finns skäl att misstänka att programmet innehåller fel kan man inte helt utesluta möjligheten att fel eller avsiktliga svagheter ingår. Noggrann kontroll av hela koden skulle dock kräva många personarbetsår. Kontinuerlig kontakt med centraldatorn gör det möjligt att kontrollera rösträtten i realtid under förhandsröstningens gång, men detta gör systemet känsligt för tjänstblockeringsattacker. Inverkan av tjänstblockeringsattacker kan begränsas, men det kan inte uteslutas att en attack kunde lyckas. 3 Röstningsprotokoll 3.1 Övervakning av rösträtt Röstare eller instanser som ligger helt utanför valet har enligt vår uppfattning ingen möjlighet att lura systemet, dvs. rösta upprepade gånger. En ohederlig funktionär kan rösta för vem som helst ifall de övriga funktionärernas fysiska övervakning eller omsorgsfullhet är otillräcklig. En funktionär kan t.ex. ge flera personers röstningskoder åt en medhjälpare som kommer för att rösta, eller eventuellt konvertera sin egen dator till röstningsterminal. Av detta skäl är det absolut nödvändigt att funktionärerna noggrannt och enligt anvisningarna övervakar varandra samt de lösenord och det övriga material man förfogar över. Att en röstare lyckats ta sig till röstningsbåset på röstningsplatsen garanterar inte att han/hon lyckas rösta, eftersom en ohederlig funktionär kan ha utnyttjat hans/hennes rösträtt på det sätt som beskrivits ovan. Det kan vara omöjligt för röstaren att övertyga hederliga funktionärer att ett problem föreligger, eftersom de inte kan veta om röstaren själv röstat tidigare eller om någon annan röstat i hans/hennes ställe. 5 3.1.1 Förhindrande av rösthandel • Observationsklass: 4 • Korrigeringsåtgärd: Röstningskortets PIN-kod måste gömmas bättre. Om en röstare har en kortläsare i röstningsbåset och känner till kortets PIN-kod är det möjligt för honom/henne att kopiera röstningskortet. Om personen inte röstar själv har han/hon 30 minuter tid att sälja det röstningsberättigade kortet till någon som kommer för att rösta. PINkoden kan avslöjas om personen får ett lösenord och ett par register, eller om den fysiska övervakningen på röstningsplatsen är otillräcklig. Om en inkräktare lycks skriva ut egna röstningskort är det möjligt att han/hon också kan tillverka kort som gör det möjligt att rösta på en kandidat i en annan valkrets. 3.1.2 Övervakning av funktionärs- och röstningsterminalförbindelser • Observationsklass: 3 • Korrigeringsåtgärd: Systemet kan kombineras med automatisk uppföljning som varnar om systemet förses med extra funktionärseller röstningsterminaler. En ohederlig person som har tillgång till röstberättigade personers personkoder, funktionärskoder för någon röstningsplats, lösenord för en kundkod, några register från funktionärsterminalens CD, kortläsare och smartkort kan skriva ut röstningskort som berättigar till röstning. Om denna person dessutom har tillgång till öppningskortet och lösenordet för en röstningsterminal kan han/hon också rösta med de tillverkade röstningskorten. Risken för sådant missbruk ökar när det gäller personer från systemets inre cirkel. Systemet bör kontinuerligt övervakas också beträffande andra tvivelaktiga händelser. Till dessa hör röstningar och rösträttsförfrågningar som sker i alltför snabb takt. 3.2 Räkning av valresultatet • Observationsklass: 2 • Korrigeringsåtgärd: Interna anvisningar beträffande verksamhet under rösträkning. Dessutom bör det på röstningsplatsen finnas tillräckligt många experter som representerar olika instanser, och som delas upp i två parallellt fungerande grupper. Vardera gruppen översätter självständigt de program som behövs, och räknar valresultatet på sin egen dator. Programmet som räknar valresultatet ger inget bevis på att resultatet är korrekt. Man måste således kunna försäkra sig om att resultatet beräknas med rätt program. Säkerheten kan förbättras genom att resultatet beräknas av två grupper. 6 En grupp från den inre kretsen i systemet kan i princip generera en helt ny elektronisk valurna som ser äkta ut, och från denna manipulera valresultatet enligt eget förgottfinnande. Man måste således kunna försäkra sig om att resultatet beräknas från rätt valurna. På basen av de dokument vi förfogar över är det svårt att avgöra hur stor grupp ohederliga personer som krävs för att göra detta. Därför är det viktigt att tillräckligt många experter är närvarande när urnan hanteras. (Problemet skulle ha kunnat undvikas om en falsk urna inte kunnat fyllas med röster som ser äkta ut. Detta skulle ha varit fallet om ingen annan än röstaren själv hade haft tillträde till sina elektroniska röstningskoder.) 3.3 Upprätthållande av valhemligheten • Observationsklass: 3 • Korrigeringsåtgärd: Interna anvisningar rörande generering och uppbevaring av den elektroniska urnan och dess hemliga nyckel. Vid generering nyckeln och hantering av den elektroniska urnan bör ett tillräckligt antal experter från olika instanser vara närvarande. En individuell röstares röst kan bestämmas om man lyckas komma över en kopia av den elektroniska valurnan och nyckeln till avkodningen av röster. Dessutom är urnan tillgänglig för alla experter som administrerar systemet. Nyckeln som öppnar urnan sparas efter genereringen i kassaskåp. Nyckeln kan nås av de personer som har tillträde till ifrågavarande kassaskåp och som kan kringgå förseglingen. Detta är också möjligt för en person som lyckats byta programkoden för nyckelns hantering eller lyckats installera en egen kod i datorn som hanterar nyckeln. Programmet som utför mixning av röster ”ser” vem röstaren röstade på. I detta sammanhang måste man m.a.o. lita på att rätt program används. Dessutom bör man minnas att röstarnas röster kan bestämmas tills alla kopior av den elektronska urnan eller nyckeln som öppnar urnan har förstörts. Avsikten är att spara elektroniska valurnor och nycklarna för valurnorna i flera år. 3.3.1 Blandning av röster • Observationsklass: 4 • Korrigeringsåtgärd: Ett eventuellt större parti röster för blandning på en gång. Innan rösterna räknas blandas de i partier på tusen röster. 6 7 Valhemligheten förverkligas eventuellt inte om samma parti innehåller bara ett fåtal röster från samma röstningsplats, eller om partiet innehåller 1 förhandsröst och 999 röster som avgetts på den egentliga röstningsdagen. Också i denna osannolika situation är valhemligen ohotad ifall alla fungerar enligt de givna anvisningarna. 3.3.2 Uppbevaring av den hemliga nyckeln under valets gång • Observationsklass: 5 • Korrigeringsåtgärd: Förenkling av funktioner Vid beskrivning av det auditerade systemet uppdelas den hemliga öppningsnyckeln för urnan i delar, och delarna sparas på smartkort. Smartkorten och PIN-koderna som öppnar korten sparas alla i samma kassaskåp. Uppdelningen av nyckeln i delar är till ingen nytta om alla delar uppbevaras på samma plats. Också PIN-koderna är onödiga om de uppbevaras tillsammans med korten. 3.4 Sammandrag Tillförlitligheten hos det auditerade systemet grundar sig huvudsakligen på antagandet att valfunktionärerna upptäcker alla röstares och andra funktionärers fuskförsök, både på röstningsplatsen och rösträkningsplatsen. Det finns naturligtvis ingen orsak att misstänka att inte hela personalen som arrangerar ett val skulle agera med befogad ärlighet och uppmärksamhet. Däremot kan man betvivla om ett tillräckligt antal valfunktionärer med baskunskaper inom datateknik kan värvas för att möjliggöra upptäckandet av eventuella försök till fusk. Generellt kan man anta att sannolikheten för förekomsten av fusk är relativt liten i Finland. Å andra sidan skulle följderna av fusk vara radikala, isynnerhet om fuskförsöket gjordes under rösträkningsskedet. Det är också tänkbart att användningen av systemet i vissa länder skulle väcka misstankar beträffande resultatens tillförlitlighet. Genom att placera endast några få ”lämpliga” personer i nyckelposition i systemet kunde man manipulera valresultatet så att det blir det önskade, i praktiken utan att riskera att bli ertappad. Justitieministeriet är troligen den rätta instansen att utvärdera om riskernas sannolikhet är tillräckligt liten i relation till de skador som möjligen åsamkas av förverkligandet. 4 Förverkligande 4.1 Observationer om koden i allmänhet Den egentliga kod som berör auditeringen av valsystemets pilotversion fördelas i huvudsak på två större helheter: 8 • Den kod som utgör kärnan i det egentliga röstningssystemet, t.ex. koden som berör röstningshändelser i det centralt placerade serversystemet samt den elektroniska urnan, • Den kod som berör tillämpningen av det tidigare nämnda programmet, t.ex. koden som krävs för att kombinera röstnings- och funktionärsterminalerna och deras serverprogram. I sammanställningen av hela valsystemet ingår ett digert kodmaterial av vilket största delen ingår i standardprogram, och som inte ingår i den kod som behandlas vid denna auditering. Den kod som utgör kärnan i det egentliga röstningssystemet har behandlats till den del som anses kritisk. Dessutom har källkoden för röstningssystemets terminaltillämpningar samt de kritiska kodningskomponenterna på servernivå kontrollerats. På vissa ställen är källkoden fragmenterad och delvis bristfälligt kommenterad, vilket försämrar läsbarheten, speciellt med tanke på auditering. Koden är i sig själv fungerande, trots att vissa mindre programmeringstekniska anmärkningar är befogade. 4.2 Pnyx.core Koden för det egentliga röstningssystemets elektroniska urna och centralservern som används för röstningssystemet innehåller många punkter, av vilka en del inte är relevanta för denna auditering: i piloten kommer inte att användas alla de tillämpade funktioner och lösningar som som ingår som systemkärna i det levererade programmet. I allmänhet har programmen som levererats som helheter tekniska problem som berör användbarhet och modifierbarhet. På grund av strukturen hos programmet på röstningssystemets servernivå förorsakar detta inga betydande problem som hänför sig till användningen av koden. Det rekommenderas naturligtvis att ett system som är avsett för ett så kritiskt ändamål inte innehåller extra kod. 4.3 TietoEnator Alldeles som för det egentliga röstningssystemet innehåller den kod som hänför sig till användningen av kärnan i det levererade röstningssystemet oanvänd testkod som inte är avsedd för den slutliga kompileringsversionen. Beträffande röstningsoch funktionärsterminalerna har alternativen som möjliggör missbruk av operativsystemet kontrollerats. För att förhindra missbruk har förändringar och begränsningar gjorts i Knoppix-operativsystemet som är i användning, men avsaknaden av en slutlig version utgör ett problem. Det kan ännu nämnas att betydande vikt har lagts vid hanteringen av felsituationer. I vissa felsituationer skulle dock en mera informativ behandling av felsituationen vara befogad, speciellt gällande fel som berör nätkommunikation, där den lokala adb-stödpersonen eventuellt kunde erbjuda hjälp. 9 4.3.1 Administration av programversioner • Observationsklass: 3 • Korrigeringsåtgärd: Ett tillräckligt antal sakkunniga personer bör vara närvarande när programmen installeras. Det är viktigt att den korrekta, kontrollerade versionen av alla program används. Inga andra sätt är värda att tillämpa än kompilering av programmen med hjälp av tillräckligt många personer. Också vid sammanställningen av startskivor för röstnings- och funktionärsterminaler är det viktigt att skivorna innehåller rätta versioner av de rätta programmen. 4.4 Knoppix-CD • Observationsklass: 2 • Korrigeringsåtgärd: Den slutliga versionen av operativsystemskivan. Utvecklingsarbetet för operativsystemskivor pågår ännu. Operativsystemet har väsentlig betydelse beträffande systemets säkerhet. 5 Datakommunikatsionsarrangemang 5.1 Förbindelserna mellan röstningsplatserna och leverantörens nätverk Vid kommunikationen från röstningsplatsen till leverantörens nätverk används offentliga nätverk (röstningsplatsens existerande Internetnätförbindelse), och via dessa transporteras data i form av paket med användning av IP-protokoll (Ipv4). 5.1.1 Säkerhetshållbarheten hos tillämpningens datasäkerhet och funktion • Observationsklass: 4 • Viktigaste hotet: Tjänstavbrott som leder till att reservsystemet tas i bruk (sedelröstning). Valhemligheten äventyras inte på grund av avbrottet. • Korrigeringsåtgärd: Utredningsbegäran av förbindelsens operatör vid behov. 10 Informationen som transporteras via nätet är kraftigt kodad både på applikations- och transportnivå, så valhemligheten kan anses vara garanterad i detta hänseende. Beträffande förbindelsernas funktionssäkerhet och nätverkets datasäkerhet (klarheten hos IP-adresser och TCP-portar) är operatörerna som arrangerar datakommunikationsförbindelserna i en central ställning. Vardera delområdet är beroende av operatören och det tjänstpaket som beställts av operatören. Operatören kan t.ex. erbjuda centraliserade datasäkerhetslösningar, men inga antaganden kan göras beträffande dessa. I allmänhet är de datakommunikationsförbindelser som arrangeras av Internet-tjänstleverantörer i Finland tillförlitliga. I normala driftsförhållanden kan det dock förekomma korta, tillfälliga avbrott. Följden av ett eventuellt avbrott är att man är tvungen att övergå till reservsystemet (sedelröstning). Ett eventuellt avbrott i datakommunikationsförbindelsen äventyrar inte valhemligheten beträffande de elektroniska röster som redan getts. Vid betraktande av funktionssäkerheten hos kommersiella förbindelser under senaste år kan man konstatera att sannolikheten för omfattande och långvariga avbrott under valpilotperioden är mycket liten. En datasäkerhetsattack (t.ex. en tjänstblockeringsattack) som riktas mot en speciell operatörs centrala utrustning är dock alltid möjlig. Också en attack som riktas t.ex. mot WWW-servers som administreras av en operator på kommunikationslinjen kan tänkas påverka datakommunikationsförbindelsernas funktionssäkerhet under ett elektroniskt val. Operatörerna på kommunikationslinjen kan ombes ge en utredning över datasäkerhetsarrangemangen på kommunikationslinjen samt t.ex. över det fysiska skyddandet av utrustning som har central betydelse för nätets funktion. 5.1.2 Hindrandet av inbrott i systemet och inblandning i funktionen • Observationsklass: 4 • Viktigaste hotet: Tjänstblockeringsattack som leder till datakommunikationsavbrott som gör att reservsystemet tas i bruk (sedelröstning). Valhemligheten äventyras inte på grund av avbrottet. • Korrigeringsåtgärd: IPSec-definitionsbaserad omsluten VPNförbindelse mellan röstningsplatsen och röstningssystemet, ifall detta anses nödvändigt. Se Föregående avsnitt. Ifrågavarande operatör ansvarar för hindrande av inbrott i nätets centrala utrustning på kommunikationslinjer bestående av de olika tjänstleverantörernas delnätverk samt för hindrande av inblandning i funktionen. 11 En eventuell angripare försöker antagligen antingen hindra kommunikationen (dvs. bryta datakommunikationen mellan röstningsplatsen och röstningssystemet) eller avlyssna kommunikationen utan att modifiera informationen. I det senare fallet kan angriparen som mest avläsa kommunikationsapparaternas IP-adresser och de lokala applikationernas TCP-portar, eftersom informationen är kodad både på nätets applikations- (OSI-nivå 7) och transportnivå (OSI-nivå 4) beträffande nyttolast. En omsluten, IPSec-definitionsbaserad VPN-förbindelse mellan röstningsplatsen och röstningssystemet skulle vid behov hindra möjligheten att avläsa de lokala TCP-portarna samt IP-adresserna för apparaterna som står i förbindelse med varandra. I detta fall skulle en eventuell tjuvlyssnare endast kunna avläsa IP-adresserna för tunnelns ändpunkter men inte för de stationer mellan vilka kommunikationen sker. 5.1.3 Valorganisationens anvisningar för undantagssituationer • Observationsklass: 5 • Korrigeringsåtgärd: Specificering av anvisningarna beträffande datakommunikationsstörningar. Problem som förorsakas av datakommunikationsfel behandlas inte i Problemsituationer-delen i slutet av Teknisk handledning för röstningsplatsen. Avsnitt 3 i handledningen ger visserligen anvisningar för testning av förbindelserna. 5.2 Planeringsdokument för leverantörens interna nätverk Tekniken för datakommunikationsarrangemangen beträffande leverantörens interna nätverk beskrivs i dokumentet Beskrivning av produktionsmiljön för elektronisk röstning. I leverantörens interna nätverk används IP-adresser för privata nätverk, kommersiella (certifierade) brandväggs- och IDP-lösningar samt kodade förbindelser för överföring av elektroniska röster. 5.2.1 Säkerhetshållbarheten hos tillämpningens datasäkerhet och funktion • Observationsklass: 4 • Viktigaste hotet: Datasäkerhetsattack som sker från det offentliga nätverket och som leder till datakommunikationsavbrott som gör att reservsystemet tas i bruk (sedelröstning). Valhemligheten äventyras inte på grund av avbrottet. Det osannolikaste hoten riktar sig närmast mot kontorsutrymmenas fysiska datasäkerhet. • Korrigeringsåtgärd: Arrangemangen är tillräckliga för det elektroniska valets pilot. Produktionssystemet är tillräckligt skyddat beträffande eventuella attacker mot datasäkerheten, och systemet kan vid behov separeras från det offentliga nätverket, och man kan på röstningsplatserna övergå till reservsystemet (sedelröstning). 12 De viktigaste sakerna ur fysisk datasäkerhetssynpunkt är tillträde till kontorsutrymmena under valet samt säkerställande av laglig användning av konfigurerings- och räkningsutrustning. När röstningen avslutats flyttas den elektroniska urnan antingen med hjälp av elektroniskt (USB-minne eller motsvarande) eller optiskt media (CD-ROM, DVD-ROM) från datanätverket till en separat utrustning för hantering av valresultatet. Anordningarna mellan vilka överföringen sker befinner sig i samma tillträdesövervakade utrymme. De fysiska datasäkerhetsarrangemangen kan i detta hänseende anses vara tillräckliga. Den fysiska datasäkerheten hos röstningssystemets placeringsställe (tillträde, bevakning etc.) har beskrivits tämligen ospecifikt. Den fysiska datasäkerheten på placeringsstället under valet kräver en egen definition för att säkerställa att piloten lyckas. I produktionsmiljön används ett system med dubbla servrar (den ena ”kall”, beräknad igångkörningstid 0,5-2 h vid behov). Brandmurssystemet som används har certifierats för bevakning av funktionsområdets yttre gräns. I brandmurssystemet ingår en IDS-funktion, men denna används inte i valets produktionssystem, utan istället används ett separat IDPsystem. I brandmursreglerna definieras vissa tillåtna IP-adressområden för röstningsplatserna, och IDP-systemet definieras att endast tillåta kommunikation för specifika applikationer (röstningsapplikationer). I detta avseende kan arrangemangen anses vara tillräckliga. För att förbättra datasäkerheten och hindra attacker publiceras inte röstningsservrarnas IP-adresser. Denna lösning utesluter dock inte möjligheten att utreda IP-adresserna genom kommunikationsanalys. 5.2.2 Hindrandet av inbrott i systemet och inblandning i funktionen Se föregående avsnitt beträffande fysisk datasäkerhet, brandmur och IDP-system. I datakommunikationen mellan röstningssystemet och VAT-systemet används kodning för en del av förbindelseformerna, medan en del inte är kodade. Denna kommunikation sker dock i leverantörens interna nätverk som skyddas med brandvägg och IDP-system. Fastän kodning av denna orsak inte är nödvändning bör den övervägas av konsekvensskäl. 5.3 Anvisningar för och förverkligande av röstningsplatsens interna nätverk I detta hänseende baserar sig bedömningen på dokumenten Arkitektur och Teknisk handledning för röstningsplatsen. 13 5.3.1 Säkerhetshållbarheten hos tillämpningens datasäkerhet och funktion • Observationsklass: 4 • Viktigaste hotet: Datakommunikationsavbrott som leder till att reservsystemet tas i bruk (sedelröstning). Valhemligheten äventyras inte på grund av avbrottet. • Korrigeringsåtgärd: En omsluten, IPSec-baserad VPN-förbindelse mellan röstningsplatsen och röstningssystemet, om detta anses nödvändigt. Åtgärder för säkerställande av den fysiska datasäkerheten. Funktionssäkerheten och datasäkerheten hos röstningsplatsens interna datakommunikationsarrangemang beror i mycket hög grad på infrastrukturen hos röstningsplatsens datanätverk. Platsen kan vara försedd med kabelnätverk eller trådlöst nätverk, el- och datakablar ytinstallerade på kabelhyllor, eller centraliserade kabelschakt och kabeldragningar i skyddsrör inne i väggar. Ett kabelnätverk där kablarna installerats på ytan (t.ex. på kabelhyllor) är mest utsatta för fysiskt sabotage (t.ex. kapning av kablar). En person som har tillträde till röstningsplatsens nätverk kan t.ex. sträva till att överbelasta nätverket med en massiv datakommunikationsvolym, eller tjuvlyssna nätverkskommunikationen för kommunikationsanalys. Genom kommunikationsanalys är det t.ex. möjligt att utreda IP-adresserna och TCP-portarna för de apparater mellan vilka kommunikationen sker. Den överförda röstningsinformationen kan emellertid inte utredas på grund av de kodningsarrangemang som tillämpas. Kommunikationsanalysen kunde försvåras genom att använda VPN-tunnel mellan röstningsplatsen och röstningssystemet. Generellt sett erbjuder röstningsplatsarrangemangen på en elektronisk röstningsplats betydligt fler sätt än en konventionell röstningsplats att omärkligt försämra röstningens funktionssäkerhet och datasäkerhet. 5.3.2 Hindrandet av inbrott i systemet och inblandning i funktionen • Observationsklass: 4 • Viktigaste hotet: Datakommunikationsavbrott som leder till att reservsystemet tas i bruk (sedelröstning). Valhemligheten äventyras inte på grund av avbrottet. • Korrigeringsåtgärd: Anvisningar för kontroll av valplatsens datasäkerhetsarrangemang på valdagen innan terminalerna öppnas samt under valets gång. 14 För att hindra intrång i systemets funktion är det viktigt man på valdagen utför en fysisk kontroll av datakommunikationsförbindelserna och säkerställer låsningen av andra ADB-utrymmen än röstningsutrymmet, både innan röstningsterminalerna öppnas och flera gånger under röstningsdagen. På detta sätt garanteras att ingen gjort egna kopplingar eller t.ex. tagit sig in i ADB-utrymmet för att störa eller tjuvlyssna datakommunikationen innan terminalerna öppnas. Detta är viktigt för att garantera att pilotförsöket lyckas. På valdagen bör man också flera gånger kontrollera att kopplingsskåpen är låsta, att inga förändringar har gjorts i kopplingarna, och att ADB-utrymmena är tomma och låsta. 6 Anvisningar för funktionärer Röstningsproceduren är mycket komplicerad med alla sina eventuella kontroller och felsituationer, och det krävs att funktionärerna har minst tillfredsställande kunskaper i datoranvändning och att de får grundlig undervisning. Allt som berör datorer får inte lämnas åt endast en ADBstödperson. Alla funktioner bör uppföljas av minst två funktionärer som vardera förstår det som kontinuerligt sker. Det är också skäl att poängtera en omsorgsfull hantering av lösenord och övrigt material. Anvisningarna för funktionärer är ännu ytterst ofullständiga (t.ex. stängning av funktionärsterminalen), och auditerarna kände inte till innehållet i funktionärsutbildningen. Bilaga A Vid protokollauditeringen förelåg följande dokument: • Pnyx.core functional description v.1.7.1b • Arkitektur v.1.4H (17.1.2008) • Handledning för auditerare v.0.94K (31.1.2008) • Tekniskt förverkligande och datasäkerhetslösningar v.1.0E (12.6.2007) • Teknisk handledning för röstningsplatsen v.1.31E (23.5.2008) • Grundande av val, öppnande av en elektronisk urna och resultaträkning v.1.0E (7.4.2008) • Arkiveringsprocedurer v.1.1H (17.4.2008) • Testplan v.2.0H (6.3.2008) 15 • Beskrivning av produktionsmiljön för elektronisk röstning v.l.OE (19.2.2008) • Testtransparentset för elektronisk röstning (Justitieministeriet 12.3.28.3.2008) Dessutom har man varit tvungen att kontrollera vissa saker genom att testa källkod och program. Bilaga B Skala för hur kritiska observationerna är: l. Mycket kritisk. En pilotundersökning av kommunalvalet är omöjlig utan korrigerande åtgärder. De planerade datasäkerhetsåtgärderna för pilotundersökningen löser inte de observerade hoten. 2. Kritisk. En pilotundersökning av kommunalvalet bör inte göras utan korrigerande åtgärder. De övriga planerade datasäkerhetsåtgärderna för pilotundersökningen minskar dock i betydande grad hotets sannolikhet. 3. Viktig. Korrigerande åtgärder bör vidtas före valet. Den observerade risken är liten och/eller övriga planerade datasäkerhetsåtgärder hindrar i praktiken hotets förverkligande. 4. Begränsad. Korrigerande åtgärder är inte nödvändiga inför kommunalvalet 2008. Övriga datasäkerhetsåtgärder hindrar hotets förverkligande, inverkan av den observerade risken är liten och/eller hotets förverkligande är mycket osannolikt. 5. Allmän observation. Observationen har ingen direkt inverkan på röstningens korrekthet eller på datasäkerheten. Observationen berör t.ex. datasystemens eller funktionsanvisningarnas kvalitet eller sådana produktegenskaper som inte utnyttjas vid pilotförsöket. Bilaga C Auditeringsarbetsgrupp: • Professor Juhani Karhumäki, ansvarig ledare • FD Tommi Meskanen, koordinering och allmän utvärdering samt analys av kryptografiska protokoll, 2 mån • TeknD Seppo Virtanen, datakommunikationsarrangemang 0,5 mån • FD Arto Lepistö, analys av källkod samt allmän utvärdering, 2 mån • FL Petri Salmela, Knoppix-operativsystemet, 1 mån 16 • FD Ari Renvall, analys av kryptografiska protokoll, 0,5 mån • FM Sami Mäkelä, kontroll av källkod, 2 mån • fi!. stud. Tommi Penttinen, kontroll av källkod, analys av applikationer och verksamhetens datasäkerhet under val, 2 mån • Akademiprofesor Hannu Nurmi, valexpert Auditeringsgruppen består av personer från Turun yliopisto. Gruppens ledare Juhani Karhumäki fungerar som professor i diskret matematik på avdelningen för matematik. Akademiprofessor Hannu Nurmi hör till landet ledande valexperter. FD Ari Renvall och FD Tommi Meskanen som ansvarade för analys av de kryptografiska protokollen är forskare som disputerat i Åbo. Renvalls avhandling behandlade elektroniska val. Auditeringen av datakommunikationslösningarna ytfördes av TeknD Seppo Virtanen. FD Arto Lepistö hade huvudansvaret för kontrollen av programkoden och operativsystemet. Han assisterades av Petri Salmela och Sami Mäkelä som snart skall disputera, samt av magisterstuderande Tommi Penttinen. Bilaga D Förverkligande av auditeringen: Auditeringsarbetet utfördes på matematikavdelningen vid Turun yliopisto. Arbetsgruppens sammansättning och ansvarsområden beskrivs i bilaga C. Sammanlagt 10 personarbetsmånader användes för arbetet. Arbetet utfördes i ett för ändamålet reserverat rum med tillträde endast för auditeringsgruppens medlemmar. Programkoden behandlades med för ändamålet anskaffade datorer som inte var anslutna till nätet. Nedan beskrivs i korthet de centrala delområdena för auditeringen. I projektet kontrollerades de använda kryptografiska protokollen och deras lämplighet för elektronisk röstning. Samtidigt utvärderades piloten i relation till manuell röstning och till andra elektroniska röstningssystem. Beträffande datakommunikationsarrangemangen har man auditerat planeringsdokumenten för datakommunikationsförbindelserna mellan röstningsplatser och nätverken hos leverantören av det elektroniska röstningssystemet, planeringsdokumenten för det interna datakommunikationsnätverket hos leverantören av det elektroniska röstningssystemet samt instruktioner och tillämpning av röstningsplatsens interna datakommunikationsnätverk. Dokumenten som berör grundande och övervakning av val samt rösträkning har genomgåtts och instruktionerna har kontrollerats. Källkoden som levererats av TietoEnator samt källkoden för Scytl pnyx.core –produktens kontrollerades, och den utvärderades med tanke på informationens inkapsling och integritet samt programfunktionens tillräcklighet och nödvändighet. Man ville med andra ord utreda att programmen utför de saker som de bör utföra, och ingenting annat. Under projektet kontrollerades också datasäkerheten hos funktionärs- och röstningsterminalerna, bl.a. vilka villkor som är 17 tillräckliga och nödvändiga för att de skall kunna användas från en annan dator. På motsvarande sätt kontrollerades också möjligheterna att modifiera information (t.ex. röstningsdata) i olika skeden av protokollet. Styrningen av verksamheten under valet, t.ex. växelverkan mellan funktionärerna, har stor inverkan på hur röstningsprocessen lyckas. I projektet kontrollerades också valets fysiska betingelser kritiskt, samt deras inverkan på datasäkerheten i en röstningssituation. För projektet, Åbo 13.6.2008 Juhani Karhumäki Ansvarig projektledare Tommi Meskanen Överassistent