Slides - IDA.LiU.se

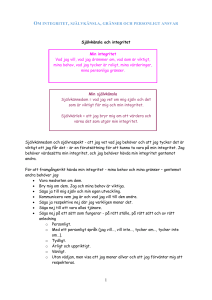

advertisement

Personlig integritet och säkerhet TDDD82 Elin Palm Universitetslektor Centrum för tillämpad etik Kursmål för etikmomentet Etik: • beskriva några grundläggande normativa etiska teorier, principer och begrepp. • kunna tillämpa grundläggande normativa etiska teorier, principer och begrepp på samhällsrelaterade informationsteknologiska fall på ett tillfredsställande sätt. • kunna utifrån ett etiskt perspektiv reflektera över samhällsrelaterade frågor som rör användningen av informationsteknologi, särskilt med avseende på frågor som rör prioritering, säkerhet och risk. Etik relaterat till andra kursmål Mobila System: • utforma tekniska lösningar för mobila nät för att uppfylla kraven i ett givet scenario • förklara och kritiskt jämföra nätarkitekturer, protokoll och tjänster för mobila nät För vart och ett av dessa mål är det viktigt att fundera över etiska aspekter. - Ett krav är att lösningarna ska vara etiskt försvarbara och att potentiella negativa konsekvenser analyserats i ett tidigt skede. - En viktig aspekt vid kritisk jämförelse är systemets påverkan på den personliga integriteten. Etik relaterat till andra kursmål Informationssäkerhet: • analysera en situation eller tillämpning ur ett informationssäkerhetsperspektiv samt utforma och utvärdera passande åtgärder som tar hänsyn till risker och hot. • förstå hur säker identifiering och autentisering kan implementeras i en distribuerad arkitektur. För vart och ett av dessa mål är det viktigt att fundera över etiska aspekter. - Hur ska säkerhet vägas mot integritet? - I vilken utsträckning påverkas den personliga integriteten. Finns det sätt att undvika eller i alla fall minimera integritetsintrång? (insamling, överföring, lagring av information) Även om ni beskriver lösningar under olika rubriker i er slutliga rapport, är det viktigt att etisk reflektion integreras i utvecklingen av systemet snarare än att det blir ett ”utanpåverk”. Projekttermin - Etik • Övergripande frågeställning: är krishanteringssystem X önskvärt? • Frågor om risk och säkerhet har etisk karaktär. Vilka risker innebär dataöverföring mellan klient - server, klient - klient – aktör? Vilka säkerhetskrav bör ställas på ett krishanteringssystem utifrån ett etiskt perspektiv? • Eftersom ett mobilt krishanteringssystem har potential att påverka många människor i en sårbar situation är det viktigt att göra en explicit etisk bedömning av projektet. Personlig integritet, autonomi och valfrihet är etiska aspekter som bör beaktas vid systemets utformande. • Den etiska analysen ska presenteras i projektets slutrapport. Informationsäkerhet Informationsäkerheten allt viktigare i och med en ökad digitalisering av informationshantering. (1) autenticitet, (2) integritet och (3) tillgänglighet Rätt information till rätt person vid rätt tidpunkt Informationssäkerhet ”Förmågan att upprätthålla önskad sekretess (konfidentialitet), riktighet och tillgänglighet avseende information och informationstillgångar” (Krisberedskapsmyndigheten, 2006:8). Vårdens informationshantering måste präglas av hög säkerhet, varför det ställs krav på kontroller av flera slag: åtkomst, tillgänglighet, riktighet och spårbarhet” (Konferens Informationssäkerhet, Myndigheten för Samhällsskydd och Beredskap (MSB, 2015). Hot mot informationstillgångar Hot kan vara: - interna eller extern. - o/avsiktliga - orsakade av människan, tekniken och naturen Tillgängligheten till informationen kan begränsas av: - fysiska skador som brand, stöld, strömavbrott mm. - skadlig kod och belastningsattacker Denial of Service (DoS)- attacker. Sekretessen hotas av obehörig tillgång, t ex trafikavlyssning Integriteten hotas av att system eller applikationer inte håller tillräckligt hög klass. Integritetsintrång kan även uppkomma om användningen av ett system som rymmer personkänslig information ändras, t ex COSMIC Jönköping och Landstinget i Östergötland. Journalsystemet Cosmic I Hemsjukvård Region Jönköping > kommunerna i Jönköping. Kommunernas sjuk- och undersköterskor bereds tillgång till läkemedelslistorna i regionens huvudjournalsystem Cosmic av patientsäkerhetsskäl. De kan söka information om läkemedel gällande alla patienter inom Region Jönköping, inte bara patienterna i hemsjukvården, vilket är ett brott mot patientdatalagen, enligt ett beslut från Datainspektionen (DI). DI: Integritetskränkande och för mycket information Vårdpersonalens direktåtkomst till Region Jönköpings huvudjournalsyste, är en särskilt integritetskänslig form av elektroniskt utlämnande av personuppgifter. Journalsystemet Cosmic II Landstinget i Östergötland: (1) Säkerhetsklassningar för journaler inom psykiatrin begränsar åtkomst utifrån behörighet. (2) Vid övergången till Cosmic hävdar ansvariga för införandet av systemet att dessa säkerhetsklassningar inte är förenliga med det nya systemet. (3) Införandet innebär att vårdpersonal får bred åtkomst till känslig personspecifik information. Patienter som samtyckt till att information om dem lagras på vissa villkor skyddas inte längre av det sekretess-system som de samtyckt under. Påverkar förtroendet vårdgivare - patient Att bedöma informationssäkerhet Bedömning och hantering av informationssäkerhetsrisker är en utmaning för informationssamhället. Förståelse krävs för teknikens förutsättningar och för den kontext inom vilken tekniken ska användas. Informationssäkerhet innebär inte bara att de tekniska förutsättningarna för informationshantering är säkra. Säkerhetsproblem kan uppstå i samspelet människor och tekniska system. Enligt MSB (2006b) förbättras informationssäkerheten kontinuerligt, främst inom det tekniska området, men individers säkerhetsmedvetande och agerande behöver stärkas. Informationsöverföring – stora mängder personspecifik eller personrelaterad information hanteras elektroniskt (samlas in, lagras, vidarebefordras, samkörs…). • Etisk relevans? Personlig integritet ”Rätten att få sin personliga egenart och inre sfär respekterad och att inte utsättas för personligen störande ingrepp”. [Nationalencyklopedin] Dimensioner av personlig integritet • • • • Informationsrelaterad integritet Territoriell/rumslig integritet Fysisk integritet Beslutsrelaterad integritet Informationsrelaterad integritet Skydd för information som: (1) är personspecifik. Personuppgifter rör en ”identifierbar person”- en person som kan identifieras in/direkt mha hänvisning till ett ID-nummer eller till faktorer som är specifika för hennes fysiska, fysiologiska, mentala [... ] identitet (95/46/EG). (2) vanligtvis anses som känslig men som inte med nödvändighet är stigmatiserande t ex religiös tillhörighet. (3) är uppenbart känslig och/eller socialt stigmatiserande t ex. journaldata. (4) blir känslig om den samkörs och kombineras t ex m ha ”datamining-program”. Territoriell integritet • kontroll över en ”personlig sfär”. • möjlighet att dra sig undan till ett område där man kan förvänta sig att få vara för sig själv, ha personliga tillhörigheter i fred etc. • kan men måste inte handla om egendom och/eller fysiskt avskilda/isolerade platser. Ex. integritet i det offentliga – Lex Caroline (Europadomstolen). Varför är personlig integritet viktig? Beate Rössler: • Individen behöver ha ett visst mått av kontroll över aspekter av henne själv för att kunna agera autonomt d.v.s för att kunna identifiera och agera efter en självständigt utstavad livsplan. • P.i = nödvändig förutsättning för autonomi. Beate Rössler ”Den personliga integriteten är den rumsliga och intellektuella sfär som medger individer möjligheten att bestämma över saker som berör dem, att kontrollera vem som har tillgång till information om dem själva samt att etablera och utveckla vissa typer av relationer” (Rössler, 2005:44). Beate Rössler Individen bör kunna: a) kontrollera direkt sensorisk information och data i register för att kunna styra hur andra uppfattar oss och påverka relationer till andra individer (grad av förtrolighet). b) dra sig undan observation för att inte konstant påverkas av andras uppfattning om henne. Viktigt för att hon ska kunna definiera sig själv, sina livsmål etc. Varför är PI viktig? Priscilla Regan: ”Although central for personal autonomy, privacy is not only an individual interest. A more fruitful way of protecting privacy is to frame it as a collective good”. People have a shared interest in privacy and privacy is socially valuable” (Regan, 1995:213). Varför är PI viktig? Helen Nissenbaum: • avfärdar dikotomin: offentligt - privat • Integritetskänslighet är kontextuellt betingad - förändras över tid, varierar mellan kulturer, situationer och personer. - -Vad som upplevs som integritetskänsligt beror på om jag själv har bestämt mig för att delge andra information om mig. • Delgivning styrs av normer i olika situationer. Överföring och datamining bryter ofta mot dessa normer. Sammanfattning: • PI behövs för att vi ska kunna forma och agera i enlighet med våra livsplaner. • Utan skydd för PI ändras sannolikt vår självförståelse och vårt agerande. • Genom att skydda PI säkrar vi det mer fundamentala värdet autonomi. • Personlig integritet = kontextuellt betingat • Individuellt OCH kollektivt intresse. Informationssäkerhet: informationsskydd • Säkerhet och integritet i konflikt? Biometrisk information används för att göra ID/igenkänningsprocedurer säkrare t ex i genkänning av person/användare mha fingeravtryck, irisskanning, röst- eller ansiktsigenkänning. • Biometriska spår kan stärka säkrare inloggning men biometrisk information rör den fysiska integriteten och är intimt knuten till personspecifika uppgifter varför den ställer krav på säkerheten kring biometriska spår. Integritet vs säkerhet • ”Privatliv” (2010) Torbjörn Tännsjö - samhällets intresse av att övervaka medborgare vs medborgarnas rätt till privatliv och integritet > förespråkar ökad öppenhet hos båda parter (polis, militär, SÄPO bör få hemligstämpla information i max fem år). - ”Symmertrisk genomskinlighet” medborgare – storebror. - Statlig övervakning av medborgare: registrering av gener, sjukhusjournaler, bankinformation och skatteuppgifter mm bör vara öppet för insyn. Samtidigt, bör medborgare ha motsvarande insyn i statens förehavanden. Annars kan öppenheten utnyttjas av staten på ett otillbörligt sätt. - Viktigt att balansera integritet – säkerhet! Integritetsskydd • I Europa: otillåtet att förmedla personspecifik data till tredje part i annat syfte än det som ursprungligen avsetts utan datasubjektets uttryckliga medgivande. • I Sverige: Personuppgiftslagen (PuL) anno 1973. Särskild lag skyddar genetisk information (2006). Datainspektionen E-förvaltning och personuppgiftslagen • Kommuner och myndigheter utvecklar e-tjänster och inför elektroniska ärendehanteringssystem samtidigt som informationsutbytet inom och mellan kommuner/myndigheter ökar • En ökad datoriserad behandling av personuppgifter ökar risken för att personuppgifter behandlas i strid med personuppgiftslagen (PuL). > Behov för integritetsskydd och kontrollmekanismer. Privacy Impact Assessment (PIA) 1) Kartlägg informationsflödet i ett system/inom en organisation. Identifiera integritetskänsliga aspekter. 2) Kontrollera att lagstiftning och principer som skyddar pi respekteras. 3) Analysera hur systemet påverkar den personliga integriteten mha en riskbedömning och utvärdera vilka möjligheter som finns för att hantera de identifierade riskerna. Privacy by Design (PbD) – Ann Cavoukian • Inbyggd integritet – idén att det är möjligt att bygga in mekanismer i ITsystem för integritetsskydd. • Utveckling av tekniska system är ofta komplicerade processer där hänsyn måste tas till olika typer av krav t ex skydd för personlig integritet. • Grundläggande principer inom integritetsskydd är att: (1) inte samla in mer information än vad som behövs, (2) Inte lagra längre än man behöver och (3) inte använda den till något annat än vad man samlade in den för. (4) informera om hur uppgifterna ska behandlas, (5) begära samtycke och (6) tillåta insyn i den vidare hanteringen är också led i integritetsskyddet. Datainspektionen (DI) Integritetsfrågor ska påverka systemets hela livscykel – från förstudie och kravställning via design och utveckling till användning och avveckling. Personuppgiftsansvar • Den som bestämmer över hanteringen av personuppgifter har ansvar för att personuppgiftslagen följs - se till att det IT-stöd som används inte medför integritetsrisker och därför måste tydliga krav formuleras till leverantören av IT-stödet. • Även om en leverantör av IT-produkter normalt inte är JURIDISKT ansvarig för de eventuella integritetsproblem som uppstår i samband med användningen av produkten är det viktigt att den har de nödvändiga funktionerna för integritetsskydd (Datainspektionen). Sätt att att minska integritetsriskerna a) Inventera vilken information som är nödvändig – sålla bort information som inte måste samlas in, överföras, lagras.. b) Använd uppgifter som endast indirekt pekar ut en individ, c) Bedöm informationens karaktär. Undvik uppenbart känslig information - använd endast uppgifter som är mindre känsliga, d) Ersätt namn, till exempel mha pseudonymer, e) Undvik att rutinmässigt använda personnummer som fält i databaser. ”Contextual integrity” • 1) Informationsflödets sammanhang kontext, • 2) Avsändarens/mottagarens roll • 3) Typ av information • 4) Överföringsprincipen, ”The principle of transmission” Etisk teknikvärdering Identifiera etiska problem på ett tidigt stadium! • Philip Brey – grävande etik – 4 värden • Helen Nissenbaum – kontextberoende integritet • PuL • Datainspektionen • Ann Cavoukian, Privacy Commissioner, CA. Risker med det system ni utvecklar? • Inventera: vilken typ av information hanteras (samlas in, lagras, överförs)? Kan den tänkas vara integritetskänslig? Motivera varför! Finns det direktiv som skyddar information i den specifika kontexten? • Hur kan användare tänkas nyttja systemet? Vilka möjligheter har användare att skydda informationssystemen och informationen? • Hur, om alls, kan integritetsintrång undvikas, eller reduceras? Visa vilka åtgärder som gjorts för att minimera integritetsintrång.